lunes, 15 de junio de 2015

miércoles, 3 de junio de 2015

EL PROYECTO DE INNOVACIÓN Y LA RESPONSABILIDAD SOCIAL EN SU DISEÑO, EJECUCIÓN Y PUESTA EN PRACTICA.

LA FORMACIÓN TECNOLÓGICA BÁSICA Y LA RESPONSABILIDAD SOCIAL EN LOS PROYECTOS DE INNOVACIÓN TÉCNICA

LA RESPONSABILIDAD SOCIAL EN LOS PROYECTOS DE INNOVACIÓN TÉCNICA Y SU RELACIÓN CON EL DESARROLLOS SUSTENTABLE

Introducción

La responsabilidad social es la carga, compromiso u obligación que los miembros de una sociedad, ya sea nosotros como individuos o como miembros de algún grupo en el que implica la consideración del impacto, positivo o negativo de una decisión.

Un proyecto es una planificación que consiste en un conjunto de actividades relacionadas y coordinadas para alcanzar objetivos específicos dentro de los limites que imponen un presupuesto y calidades establecidas previamente definidos; aplicando conocimientos, habilidades, herramientas y técnicas a las actividades del proyecto para satisfacer los requisitos del mismo.

CIBERGRAFIA:http://www.buenastareas.com/ensayos/Responsabilidad-Social-En-Los-Proyectos-De/6319206.html

ACTIVIDAD 1. PROYECTO DE INNOVACIÓN

ACTIVIDAD 1 "PROYECTO DE INNOVACIÓN"

Escribe en las tablas cuales son las fuentes de información internas (aquellas que se generan al interior de la organización) y externas (que no dependen de la organización) que más se utilizan en el campo tecnológico.

Fuentes de información internas:

blog

cuardeno 1° y 2°

participacines en clase

blog

cuardeno 1° y 2°

participacines en clase

Fuentes de información externas

internet

libros

2. Escribe 5 preguntas acerca del funcionamiento de algún proceso, producto o

servicio de tu laboratorio tecnológico.

1 Pregunta

¿Habra alguna ayuda hacia el medio ambiente?

2 Pregunta

¿De que maneras nos ayuda?

3 Pregunta

¿Afectara en un futuro al medio ambiente ?

4 Pregunta

¿La manera en que se elaboran los materiales son tóxicos ?

5 Pregunta

¿Estos mismos materiales ayudaran en un futuro?

3. Sugiere algunas fuentes de información que consultarías para contestar las preguntas que incluiste en tu cuestionario.

Como mis conocimientos, también el Internet, libros.

lunes, 25 de mayo de 2015

OPINIÓN

Este tema dio a enteder que la innovación no solo se refiere el crear si no de igual manera retomar lo anterior para mejorar asi se puede ver un cambio o más bien una forma de crear nuevas cosas que sean utiles para la humanidad y satisfacer necesidades.

LOS CICLOS DE INNOVACIÓN TÉCNICA EN LOS PROCESOS Y PRODUCTOS.

La innovacion tecnica requiere de cambios para modificar los sitemas tecnicos y asi ofrecer soluciones mas eficientes a los problemas planteados por las condiciones del entorno. Estas soluciones deberan ser las que determinen sus acciones y le den un caracter sistemico, necesario para la gestion del uso sostenible y equitativo de los ecosistemas.

Los cambios innovadores en favor de la sustentabilidad pueden reflejarse en el uso de nuevos materiales y tecnicas de produccion, y en nuevas formas de organizacion, distribucion y patrones de consumo, entre otras.

El reto mas grande para la innovacion sustentable es lograr la tgransferencia de esas y otras nuevas tecnologias a todos los paises para el cuidado global del medio ambiente con responsabilidad social.

CICLOS DE LA INNOVACION TECNOLOGICA.

La innovacion tecnica esta fuertemente vivnculada a la ciencia, por lo que el conocimiento que esta ultima aporta es el insumo principal de la innovacion. El desarrollo tecnologico depende mucho de las condiciones economicas y politicas que lo rodean. El proceso de innovacion se da en ciclos constantes y es parte del analisis de la realidad social para determinar las necesidades que deben atenderse, asi como los recursos disponibles.

Despues del analisis se determinan los objetivos propuestos y se plantean las posibles soluciones, tomando en cuenta los costos y las implicaciones ambientales, economicas y sociales de cada una de ellas a corto, mediano y largo plazos.

Posteriormente se analizan las condiciones cientificas y tecnicas para desarrollarlas, asi como el costo economico asociado.

Estos cambios en los sistemas de produccion permiten nuevas formas de mercadeo y de cosnumo; introducen innovadores modelos de participacion ciudadana y de organizacion social a nivel mundial, lo que modifica tambien la politica, las formas de control y vigilancia de la sociedad, asi como el uso de tiempo libre.

PROCESOS PRODUCTIVOS.

El proceso productivo es una secuencia de actividades para generar un producto o servivio que satisfaga una necesidad. El desarrollo de proyectos productivos sustentables, debe partir de una gestion que comprenda al mismo tiempo la organizacion, las responsabilidades, las practicas, los procedimientos y los recursos necesarios para establecer una politica comun de cuidado ambiental.

La gestion sustentable necesita de mucha informacion y buena comunicacion. Es importante cocnocer a fondo el lugar en que se desarrollaran los procesos productivos, su ambiente, sus caracteristicas culturales , sociales y economicas, asi como la legislacion ambiental vigente y las posibles fuentes de recursos materiales, humanos y financieros.

A partir de estos conocimientos se determinan cuales son los principales problemas que deben atenderse, como se relacionan entre si y cual es su costo socio ambiental.

Posteriormenter se proponen nuevas soluciones tecnicas, tomando en cuenta toda la informacion cientifico disponible.

Cada una de estas propuestas es un proyecto productivo.

Los proyectos productivos sustentables deben cumplir con las siguientes condiciones.

1.- Establecer sistemas de gestion participativa.

2.- Garantizar el cumplimiento de la legislacion ambiental.

3.- Identificar y prevenir los efectos negativos que el proyecto pueda producir en el ambiente.

4.- Analizar los riesgos que pueden ocasionarse por los impactos ambientales accidentales.

5.- Determinar la manera de trabajar para alcanzar los objetivos propuestos en condiciones ambientales.

6.-Cuantificar los recursos materiales, humanos y economicos necesarios para llevarlo a cabo.

7.- Evaluar continuamente los componentes y los resultados del proyecto y su impacto ambiental en la comunidad.

8.- Comunicar de manera permanente a la comunidad las acciones realizadas y sus consecuencias.

CIBERGRAFIA:https://blogderafacr.wordpress.com/2012/01/30/la-innovacion-tecnica-y-los-procesos-productivos/

CIBERGRAFIA:https://blogderafacr.wordpress.com/2012/01/30/la-innovacion-tecnica-y-los-procesos-productivos/

miércoles, 22 de abril de 2015

OIPINIÓN

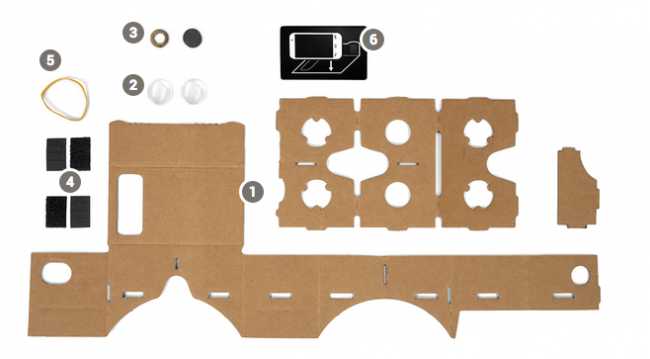

Cardboard

"CARDBOARD" Estos son unos lentes "Realidad virtual"... los creo Google los diseñadores vieron una manera de disfrutar de paisajes o vídeo juegos donde se podría creer que vives en ese lugar o por si crees que estas en ese lugar en ese preciso momento, con el vídeo juego pasa lo mismo solo que aquí se puede hacer creer a la persona que esta dentro del juego solo con utilizar estos lentes hechos de cartón que uno mismo puede diseñar y por cierto muy prácticos al utilizar y divertidos.

CARDBOARD

CARDBOARD

Según Google, el hardware actual para este tipo de tecnología es demasiado caro, así que lo que proponen es una solución bastante más casera y que aproveche el potencial de los teléfonos Android. En el caso del Cardboard "oficial", simplemente sigues las instrucciones y tendrás unas especie de gafas (a lo Oculus Rift, salvando las distancias) en las que la pantalla será tu móvil. Y si no tienes la versión "oficial", siempre puedes construirte la tuya propia con los materiales que aquí explican.

Como decimos, está hecho de cartón, pero incluye dos lentes de 40mm de distancia focal y dos imanes en los laterales que permiten hacer click. Según explican, esto último se consigue ya que el magnetómetro del teléfono, al accionar los imanes, detecta un cambio en el campo magnético y sabe así que se ha producido una interacción del usuario con el móvil. Completan los materiales necesarios algunos ya más tradicionales, como velcro para sujetar la tapa frontal y una goma elástica para evitar que se caiga el terminal. Si se desea, se puede añadir una etiqueta NFC.

Además de la maqueta en sí, Google ha creado un VR Toolkit experimental con el que los desarrolladores podrán "jugar" a crear sus propias experiencias inmersivas. De hecho, ya han publicado una aplicación (para Android, lógicamente) en la que se pueden ver los primeros ejemplos de lo que el Cardboard, junto a un teléfono, puede conseguir. Funciona con Google Earth, con YouTube, te deja ir paseando por las calles de París.

CIBERGRAFIA:http://www.xatakamovil.com/futuro/google-cardboard-una-caja-de-carton-para-llevar-la-realidad-virtual-a-tu-telefono

sábado, 18 de abril de 2015

domingo, 1 de marzo de 2015

OPINIÓN

Estas redes administran y mejoran el uso del ancho de banda de los usuarios de la red por medio de una forma de conectarse entre si y así tienen más rendimiento en las conexiones.

CONFIGURACIÓN PUNTO A PUNTO (PEER TO PEER).

Una red Peer-to-Peer o red de pares o red entre iguales o red entre pares o red punto a punto (P2P, por sus siglas en inglés). Actúan simultáneamente como clientes y servidores respecto a los demás nodos de la red. Las redes P2P permiten el intercambio directo de información, en cualquier formato, entre los ordenadores interconectados.

El hecho de que sirvan para compartir e intercambiar información de forma directa entre dos o más usuarios ha propiciado que parte de los usuarios lo utilicen para intercambiar archivos cuyo contenido está sujeto a las leyes de copyright, lo que ha generado una gran polémica entre defensores y detractores de estos sistemas.

Dichas redes son útiles para diversos propósitos. A menudo se usan para compartir ficheros de cualquier tipo (por ejemplo, audio, vídeo o software). Este tipo de red también suele usarse en telefonía VoIP para hacer más eficiente la transmisión de datos en tiempo real.

La eficacia de los nodos en el enlace y transmisión de datos puede variar según su configuración local (cortafuegos, NAT, ruteadores, etc.), velocidad de proceso, disponibilidad de ancho de banda de su conexión a la red y capacidad de almacenamiento en disco.

Las redes P2P pueden usarse también para hacer funcionar grandes sistemas de software diseñados para realizar pruebas que identifiquen la presencia de posibles fármacos. El primer sistema diseñado con tal propósito se desarrolló en el 2001, en el Centro Computacional para el Descubrimiento de Medicamentos (Centre for Computational Drug Discovery) en la prestigiosa Universidad de Oxford y con la cooperación de la Fundación Nacional para la Investigación del Cáncer (National Foundation for Cancer Research) de los Estados Unidos.

Actualmente existen varios sistemas software similares que se desarrollan bajo el auspicio de proyectos como el proyecto de Dispositivos Unidos en la Investigación del Cáncer (United Devices Cancer Research Project). En una escala más pequeña, existen sistemas de administración autónoma para los biólogos computacionales, como el Chinook, que se unen para ejecutar y hacer comparaciones de datos bioinformáticos con los más de 25 diferentes servicios de análisis que ofrece. Uno de sus propósitos consiste en facilitar el intercambio de técnicas de análisis dentro de una comunidad local.

Características:

Seis características deseables de las redes P2P:

Escalabilidad. Las redes P2P tienen un alcance mundial con cientos de millones de usuarios potenciales. En general, lo deseable es que cuantos más nodos estén conectados a una red P2P, mejor será su funcionamiento. Así, cuando los nodos llegan y comparten sus propios recursos, los recursos totales del sistema aumentan. Esto es diferente en una arquitectura del modo servidor-cliente con un sistema fijo de servidores, en los cuales la adición de clientes podría significar una transferencia de datos más lenta para todos los usuarios. Algunos autores advierten que, si proliferan mucho este tipo de redes, cliente-servidor, podrían llegar a su fin, ya que a cada una de estas redes se conectarán muy pocos usuarios.

Robustez. La naturaleza distribuida de las redes peer-to-peer también incrementa la robustez en caso de haber fallos en la réplica excesiva de los datos hacia múltiples destinos, y —-en sistemas P2P puros—- permitiendo a lospeers encontrar la información sin hacer peticiones a ningún servidor centralizado de indexado. En el último caso, no hay ningún punto singular de falla en el sistema.

Descentralización. Estas redes por definición son descentralizadas y todos los nodos son iguales. No existen nodos con funciones especiales, y por tanto ningún nodo es imprescindible para el funcionamiento de la red. En realidad, algunas redes comúnmente llamadas P2P no cumplen esta característica, como Napster,eDonkey o BitTorrent.

Distribución de costes entre los usuarios. Se comparten o donan recursos a cambio de recursos. Según la aplicación de la red, los recursos pueden ser archivos, ancho de banda, ciclos de proceso o almacenamiento de disco.

Anonimato. Es deseable que en estas redes quede anónimo el autor de un contenido, el editor, el lector, el servidor que lo ALBERGA y la petición para encontrarlo, siempre que así lo necesiten los usuarios. Muchas veces el derecho al anonimato y los derechos de autor son incompatibles entre sí, y la industria propone mecanismos como el DRM para limitar ambos.

y la petición para encontrarlo, siempre que así lo necesiten los usuarios. Muchas veces el derecho al anonimato y los derechos de autor son incompatibles entre sí, y la industria propone mecanismos como el DRM para limitar ambos.

y la petición para encontrarlo, siempre que así lo necesiten los usuarios. Muchas veces el derecho al anonimato y los derechos de autor son incompatibles entre sí, y la industria propone mecanismos como el DRM para limitar ambos.

y la petición para encontrarlo, siempre que así lo necesiten los usuarios. Muchas veces el derecho al anonimato y los derechos de autor son incompatibles entre sí, y la industria propone mecanismos como el DRM para limitar ambos.

Seguridad. Es una de las características deseables de las redes P2P menos implementada. Los objetivos de un P2P seguro serían identificar y evitar los nodos maliciosos, evitar el contenido infectado, evitar el espionaje de las comunicaciones entre nodos, creación de grupos seguros de nodos dentro de la red, protección de los recursos de la red... La mayor parte de los nodos aún están bajo investigación, pero los mecanismos más prometedores son: cifradomulticlave, cajas de arena, gestión de derechos de autor (la industria define qué puede hacer el usuario; por ejemplo, la segunda vez que se oye la canción se apaga), reputación (permitir acceso sólo a los conocidos), comunicaciones seguras, comentarios sobre los ficheros, etc.

Riesgos al utilizar Peer to Peer

las opiniones interesadas, que aseguran que las redes P2P (peer to peer, punto a punto o par a par) son muy seguras, estudios realizados por fuentes tan solventes como las Universidad Carlos III de Madrid, departamentos de Informática de otras universidades (tanto españolas como extranjeras), empresas de seguridad o la propia Asociación de Internautas (www.internautas.org), entre otras, demuestran todo lo contrario.

Lo primero que hay que tener en cuenta es que una red P2P es una serie de nodos que actúan a la vez como clientes y como servidores de los demás nodos de la red.

Es cierto que en la mayoría de estos programas elegimos las carpetas a compartir, pero ¿es que acaso esto supone un mayor problema o es una solución para mantener a salvo nuestra información? En el mejor de los casos, para aquellos que estén decididos a violar nuestra intimidad y nuestros datos es tan solo un pequeño inconveniente.

Muchas veces centramos el tema seguridad en lo más básico, es decir, en las posibilidades de que a través de archivos bajados mediante estas redes nos pueda entrar un virus, pero este problema, que ya de por sí es grave, no es precisamente el que más lo es, y además, con un buen antivirus y tomando las correctas medidas de precaución, como puede ser por ejemplo analizar todos los archivos que descarguemos antes de ejecutarlos, es el más fácil de controlar. El mayor de los problemas es que, dada la naturaleza de este tipo de redes, estamos dando entrada a nuestro ordenador a todos los que estén conectados a ella, ofreciéndoles además una serie de puertos abiertos para que puedan circular libremente, problema que se agudiza aun más cuando se trata de puertos abiertos para el uso de un programa concreto (los célebres puertos del Emule, Ares y similares).

En pruebas realizadas se ha demostrado que incluso utilizando el más habitual y, al parecer, seguro de estos programas, con tan solo algunas herramientas (que son programas públicos, fáciles de conseguir y muy simples y fáciles de utilizar, que por evidentes motivos de seguridad no vamos a nombra aquí) se pueden acceder a datos como nuestra IP, tipo de descargas que estamos haciendo, nuestra ubicación (con una aproximación bastante exacta) e incluso nuestro número de teléfono, y, por supuesto, a los datos que tengamos en nuestro ordenador. Es también posible acceder al router, listado de puertos abiertos, claves de acceso y demás información de seguridad.

Además, este ataque no va a ser reconocido como tal, ya que somos nosotros mismos (a través de estos programas) los que estamos permitiendo una comunicación entre nuestro sistema y el de la persona o personas que quieren acceder a él.

Pero es que en muchos casos no hace falta llegar ni a esos extremos, ya que si no hemos configurado bien las carpetas a las que damos acceso, nos podemos encontrar con que tan solo con buscar en el programa P2P de turno una serie de palabras claves va a ser posible acceder a los datos que, por error, estemos compartiendo.

La seguridad es la gran asignatura pendiente de los programas P2P, que a pesar de que muchos de sus adeptos aseguran que no suponen un riesgo para la seguridad, son realmente una amenaza para nuestro equipo y para nuestros datos, y este es un factor del que debemos ser plenamente conscientes. Los peligros son muchos, y como he dicho al principio, el que un fichero esté infectado por virus, troyanos u otro tipo de malware, dentro de la gravedad que ello supone, no es ni de lejos el peor de ellos, siendo además el más fácil de controlar.

Y todavía cuando aceptamos estos riesgos en nuestro ámbito particular pues vale, es un riesgo que sabemos (o debemos saber) que está ahí y lo asumimos, pero... ¿qué es lo que ocurre cuando, como se dan bastantes casos, se utilizan los ordenadores del trabajo para realizar este tipo de conexiones? Pues pasa que conscientemente o no estamos poniendo en un alto riesgo la seguridad de la empresa y de sus datos.

Ventajas al usar Peer to Peer

En una arquitectura de cliente-servidor, según se van añadiendo más clientes, la tasa de transferencia disminuye a niveles bajos. Esto ocurre porque los recursos en el servidor se ven consumidos debido al intenso tráfico. En las redes p2p, cada nodo o peer es el que provee de los recursos, como es el ancho de banda, el espacio de almacenamiento, etc. lo cual se traduce en velocidades de transferencia mayores.

Una red p2p es más robusta en el sentido de que si falla un nodo, los otros nodos no se ven afectados. Si el nodo que está transfiriendo datos de repente se detiene, el mismo contenido puede ser entregado por otros nodos sin tener que esperar a que se solucione el problema del primero. Esto contrasta con otras arquitecturas de red, donde el fallo en un nodo significa la caída de toda la red.

Usar un servidor central para indexar los nodos, pero NO almacenar datos, es una gran ventaja. Las transferencias son más rápidas y facilita encontrar varias fuentes de descarga.

La principal ventaja que presenta Peer to Peer es la creación de grandes bases de datos de manera gratuita, ya que todos los ordenadores conectados en línea pueden descargarse archivos de otros ordenadores también conectados. Con el aumento de la velocidad de conexión de Internet, propiciada por la instalación del ADSL, los programas de intercambio de archivos y la frecuencia de este tipo de operaciones aumenta de forma considerable. La calidad del ADSL es fundamental.

El P2P nos brinda la posibilidad de intercambiar material entre computadoras a través de Internet. Las redes P2P son actualmente el protocolo más utilizado por los usuarios de este tipo de actividad. Suele ser una de las más recomendables para compartir contenido, debido a la distribución de sus recursos, ya que como mencionamos, en ella cada una de las computadoras conectadas aportan ancho de banda y espacio de almacenamiento, lo que significa mayor velocidad de transferencia, además de la potente robustez que registra.

OPINIÓN

CONFIGURACIÓN CRUZADA (CROSSOVER).

CONFIGURACIÓN CRUZADA (CROSSOVER).

Cuando se conecta un equipo a un concentrador o a un conmutador, el cable que se utiliza se denomina cable de conexión. Esto significa que un hilo conectado al enchufe 1 de un extremo se conecta con el enchufe 1 del otro extremo. La norma utilizada generalmente para hacer cables de conexión es TIA/EIA T568A. Sin embargo, también hay cables de conexión TIA/EIA T568B (la única diferencia es que algunos hilos tienen otro color, lo que no afecta el correcto funcionamiento de la conexión, siempre y cuando los hilos se unan de la misma manera).

Cuando se conecta un equipo a un concentrador o a un conmutador, el cable que se utiliza se denomina cable de conexión. Esto significa que un hilo conectado al enchufe 1 de un extremo se conecta con el enchufe 1 del otro extremo. La norma utilizada generalmente para hacer cables de conexión es TIA/EIA T568A. Sin embargo, también hay cables de conexión TIA/EIA T568B (la única diferencia es que algunos hilos tienen otro color, lo que no afecta el correcto funcionamiento de la conexión, siempre y cuando los hilos se unan de la misma manera).

¿Por qué utilizar un cable de conexión?

¿Por qué utilizar un cable de conexión?

El RJ45 se utiliza normalmente para conectar equipos a través de un concentrador (una caja de distribución dentro de la cual se conectan los cables que vienen de la red de área local) o de un conmutador.

Cuando se conecta un equipo a un concentrador o a un conmutador, el cable que se utiliza se denomina cable de conexión. Esto significa que un hilo conectado al enchufe 1 de un extremo se conecta con el enchufe 1 del otro extremo. La norma utilizada generalmente para hacer cables de conexión es TIA/EIA T568A. Sin embargo, también hay cables de conexión TIA/EIA T568B (la única diferencia es que algunos hilos tienen otro color, lo que no afecta el correcto funcionamiento de la conexión, siempre y cuando los hilos se unan de la misma manera).

Cuando se conecta un equipo a un concentrador o a un conmutador, el cable que se utiliza se denomina cable de conexión. Esto significa que un hilo conectado al enchufe 1 de un extremo se conecta con el enchufe 1 del otro extremo. La norma utilizada generalmente para hacer cables de conexión es TIA/EIA T568A. Sin embargo, también hay cables de conexión TIA/EIA T568B (la única diferencia es que algunos hilos tienen otro color, lo que no afecta el correcto funcionamiento de la conexión, siempre y cuando los hilos se unan de la misma manera).¿Por qué utilizar un cable cruzado?

Un concentrador es de gran utilidad para conectar varios equipos, pero lo fundamental es que es más rápido que una conexión de cable coaxil. Sin embargo, para conectar dos equipos entre sí, existe una forma de evitar utilizar un concentrador.

Consiste en utilizar un cable cruzado (a veces denominado cable cross) que tiene dos hilos que se entrecruzan. La norma recomendada para este tipo de cable es TIA/EIA T568A para uno de los extremos y TIA/EIA T568B para el otro. Este tipo de cable se puede comprar pero es muy fácil hacerlo uno mismo.

Cómo hacer un cable cruzado

Para hacer un cable cruzado RJ45 se debe comprar un cable de conexión, dividirlo por la mitad y después volver a conectar los hilos de la siguiente manera:

| Extremo 1 | Extremo 2 | ||||

|---|---|---|---|---|---|

| Nombre | # | Color | Nombre | # | Color |

| TD+ | 1 | Blanco/Verde | RD+ | 3 | Blanco/Naranja |

| TD- | 2 | Verde | RD- | 6 | Naranja |

| RD+ | 3 | Blanco/Naranja | TD+ | 1 | Blanco/Verde |

| Sin utilizar | 4 | Azul | Sin utilizar | 4 | Azul |

| Sin utilizar | 5 | Blanco/Azul | Sin utilizar | 5 | Blanco/Azul |

| RD- | 6 | Naranja | TD- | 2 | Verde |

| Sin utilizar | 7 | Blanco/Marrón | Sin utilizar | 7 | Blanco/Marrón |

| Sin utilizar | 8 | Marrón | Sin utilizar | 8 | Marrón |

CIBERGRAFIA:http://es.kioskea.net/contents/193-creacion-de-un-cable-cruzado-rj45

lunes, 23 de febrero de 2015

OPINIÓN

Al conocer estas redes entendemos que las necesitamos para cubrir las necesidades de por ejemplo un negocio propio y valorizar los costos que implica cada una de ellas, Por último, según Servicio o Función de las Redes, se pueden clasificar como Redes Comerciales, Educativas o Redes para el Proceso de Datos. Que estas son las mas conocidas.

Al conocer estas redes entendemos que las necesitamos para cubrir las necesidades de por ejemplo un negocio propio y valorizar los costos que implica cada una de ellas, Por último, según Servicio o Función de las Redes, se pueden clasificar como Redes Comerciales, Educativas o Redes para el Proceso de Datos. Que estas son las mas conocidas.

Suscribirse a:

Comentarios (Atom)

comparte

comparte